반응형

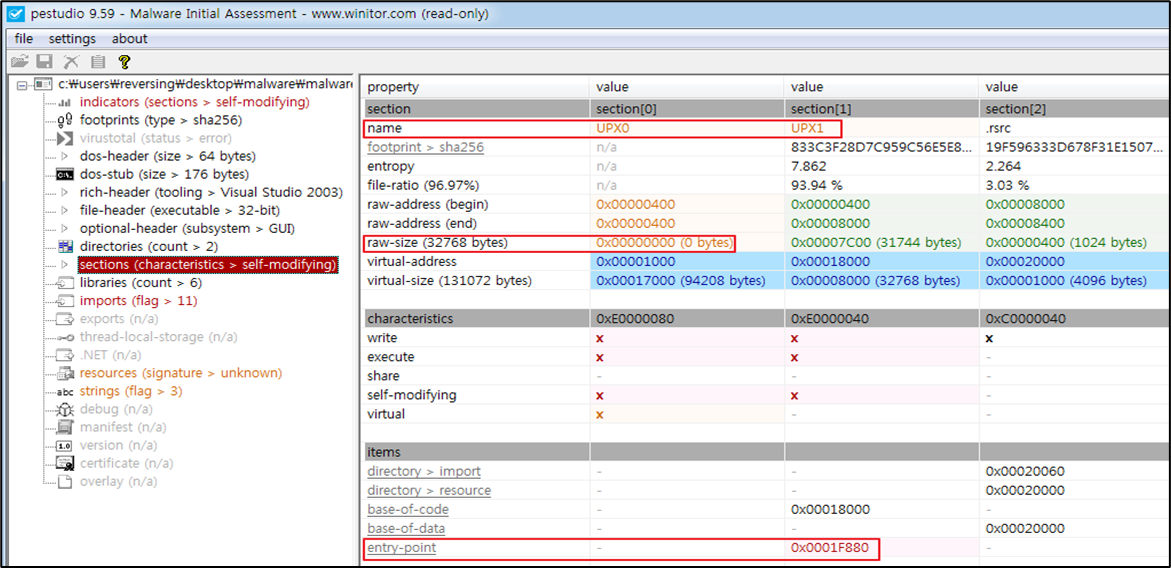

UPX 섹션의 raw-size가 0 bytes이고, entry-point가 첫 번째 섹션이 아닌 UPX1로 설정, 섹션 네임에 UPX0, UPX1가

존재하는 것을 미루어 해당 파일은 코드 packing된 실행파일로 의심할 수 있다.

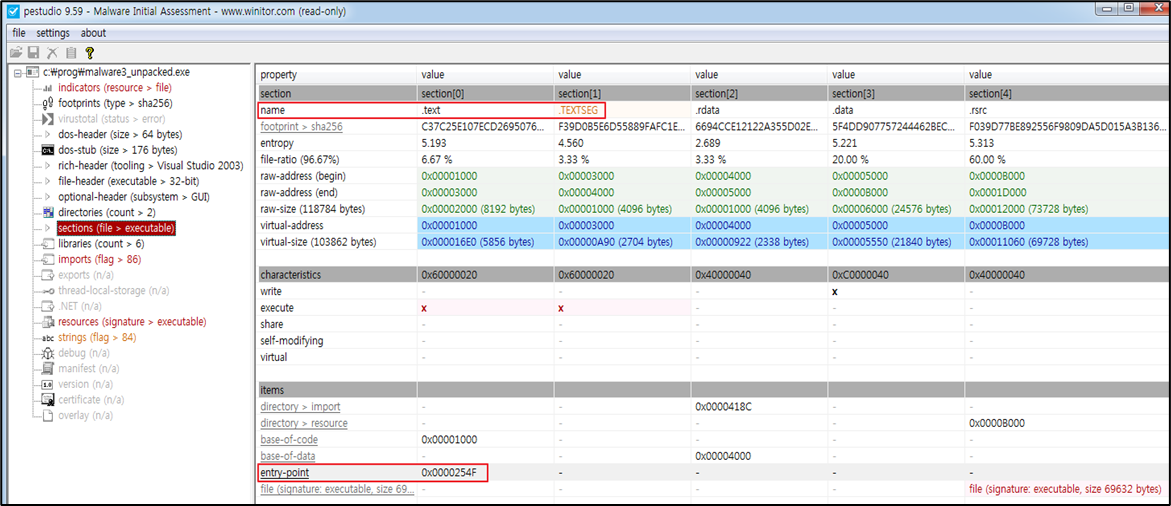

실행파일 언패킹 시 raw-size가 0 bytes에서 8192 bytes로 증가했으며, entry-point가 첫 번째 색션으로 설정, 섹션 네임에 파일명이 존재하게 되었고, items -> file에 숨겨진 파일 정보가 생성 되었다.

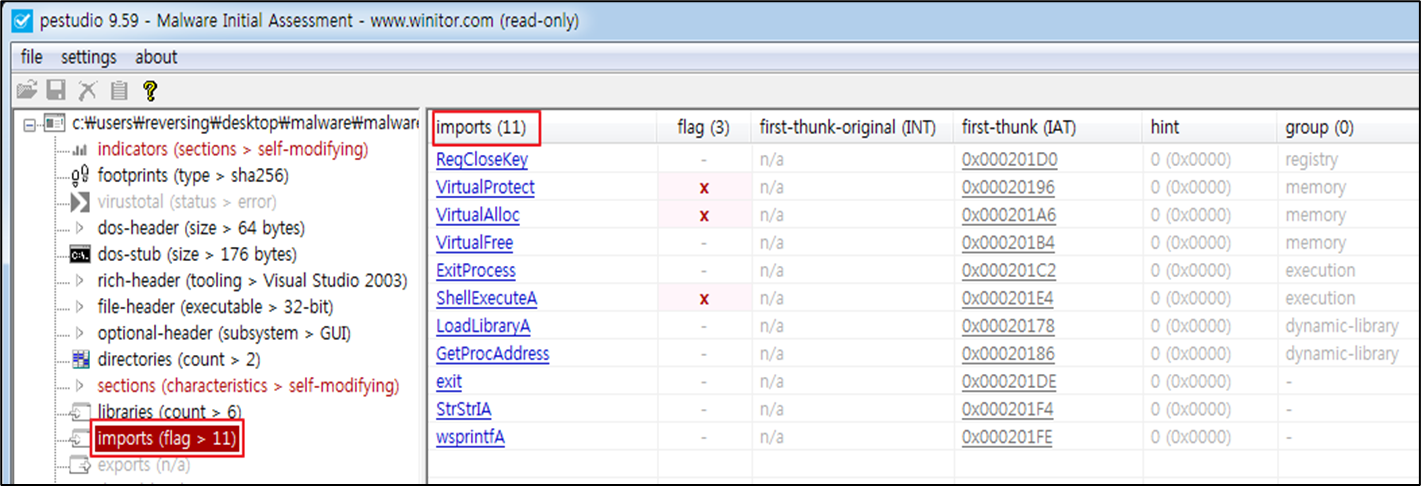

패킹 전에는 Import API 목록이 11개로 확인되었으나, 언패킹 이후에는 Import API 목록가 86개로 증가하였다.

반응형

'악성코드&리버싱' 카테고리의 다른 글

| UPX를 이용해 패킹 된 실행 파일을 언패킹 하기 (0) | 2024.08.30 |

|---|---|

| 언패킹(Unpacking)과 패커(Packer) (0) | 2024.08.30 |

| 패킹(Packing) 이란 (0) | 2024.08.30 |